معماری امنیت تطبیقی برای مقابله با حملات پیشرفته

امروزه شرکت ها بیش از پیش به مکانیزم های مسدود سازی و جلوگیری وابسته شده اند که در مقابل حملات پیشرفته کارایی کافی را ندارند. از این رو حفاظت جامع نیاز به فرآیند امنیتی تطبیقی دارد که شامل یکپارچه سازی مولفه های پیش بینی ، جلوگیری ، شناسایی و پاسخگویی است.

چالش های کلیدی:

وجود مکانیزم های جلوگیری و مسدود سازی برای مقابله با حملات پیشرفته کافی نیست.

بیشتر سازمان ها فقط روی استراتژی جلوگیری و ممانعتی سرمایه گذاری کرده اند.

قابلیت های کشف، جلوگیری، پاسخ و پیش بینی ارائه شده از سوی فروشندگان محصولات امنیتی به دلیل غیر یکپارچه بودن آنها، علاوه بر هزینه بالا اثربخشی پایینی دارند.

امنیت اطلاعات، دید مداوم را که برای کشف حملات پیشرفته نیاز است، ندارد.

از آنجا که سیستم های سازمانی تحت حمله مداوم هستند و به طور دائم در معرض خطر قرار دارند، استفاده از یک روش موقت جهت ” پاسخگویی به رخدادها “، استراتژی اشتباهی است.

پیشنهادات

معماری امنیت اطلاعات به صورت زیر قابل طرح ریزی است:

اولین گام : تغییر تفکر امنیتی از “پاسخگویی موقت به رخدادها” به ” پاسخگویی مستمر” . در این تفکر فرض شده است سیستم در معرض خطر نیاز به نظارت و بازسازی مستمر دارد.

دومین گام: اتخاذ یک معماری امنیتی تطبیقی برای محافظت از تهدیدات پیشرفته با استفاده از 12 قابلیت مهم ارائه شده از سوی موسسه گارتنر به عنوان یک چارچوب امنیتی برای سازمان ها.

سومین گام: هزینه کمتر برروی قابلیت های جلوگیری و سرمایه گذاری روی قابلیت های کشف، پاسخ و پیش بینی.

چهارمین گام: حمایت از شبکه های زمینه-آگاه و پلتفرم های امنیت نقطه پایانی و برنامه های امنیتی که با قابلیت های جلوگیری، کشف، پاسخ و پیش بینی یکپارچه گردد.

پنجمین گام: توسعه مرکز عملیات امنیت (SOC) که از نظارت مستمر و فرآیند حفاظت تهدیدات مداوم پشتیبانی نماید.

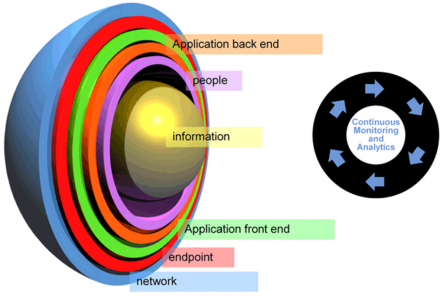

ششمین گام: معماری جامع برای نظارت مستمر روی تمامی لایه های پشته فناوری اطلاعات از جمله انتقال بسته های شبکه، جریان اطلاعات و داده ها، فعالیت های سیستم عامل، محتوی، رفتارهای کاربر و تراکنش های برنامه ها.

مقدمه

امروزه بیشترین اقدامات و محصولات برای حفظ امنیت سازمان ها بر روی تکنولوژی های جلوگیری و مسدودسازی (مانند آنتی ویروس) و کنترل های مبتنی بر سیاست ها (مانند فایروال) برای مسدود کردن تهدید، متمرکز شده است. اگرچه جلوگیری کامل هم غیرممکن است. حملات پیشرفته به سادگی فایروال های سنتی و مکانیزم های جلوگیری مبتنی بر امضا را دور می زند. همه سازمان ها باید فرض کنند که به طور مداوم در معرض خطر و تهدید قرار دارند. این در حالی است که سازمان ها خودشان را با این تفکر فریب می دهند که جلوگیری 100% در مقابل تهدیدات ممکن است لذا برای حفاظت خود بر روی سیستم های مبتنی بر امضا و مبتنی بر مسدودسازی تکیه کرده اند. بنابراین اکثر سازمان ها توانایی محدودی برای کشف و پاسخ به رخنه ها را داشته و هنگامی که سرانجام حمله ای اتفاق می افتد، نتایج آن مخربتر و با زمان ماندگاری طولانی تر بوقوع می پیوندد.

در حقیقت با اقدامات رو به جلو و بهبود قابلیت های جلوگیری، کشف، پاسخ و پیش بینی می توان شرایطی را فراهم نمود که تمام حملات ساده یا پیشرفته را پوشش دهد. از این رو قابلیت های اشاره شده نباید به صورت جداگانه در نظر گرفته شوند بلکه باید به صورت هوشمند و با همدیگر به عنوان یک سیستم تطبیقی یکپارچه برای تشکیل یک فرآیند امنیتی کامل برای محافظت از تهدیدات پیشرفته کار کنند.

تحلیل

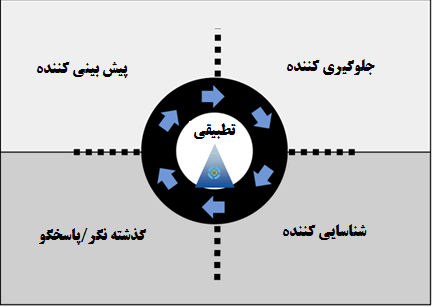

بر اساس تحقیقات صورت گرفته توسط محققین و متخصصین موسسه گارتنر برای کمک به سازمان ها این معماری از میان سایر راه حل ها برای مقابله با حملات پیشرفته طراحی و انتخاب شده است. این معماری مبتنی بر چهار دسته مولفه با سه قابلیت در هر دسته توسعه داده شده است. به منظور رسیدن به راه حل جامع و تطبیقی برای مقابله با حملات ضرورت دارد که روی هر یک از قابلیت ها در هر دسته تمرکز شود.

مولفه های بحرانی یک معماری امنیتی تطبیقی

1- جلوگیری کننده: مجموعه ای از سیاست ها، محصولات و فرآیندها که در جای خود برای مقابله با حمله موفق قرار گرفته است. هدف کلیدی این دسته، افزایش موانع برای حملات بوسیله کاهش سطح حمله و مسدود کردن آنها و روش های دیگر حمله قبل از اثرگذاری بر سازمان است.

2- شناسایی کننده: قابلیت هایی که است به منظور کشف حملاتی که از اقدامات جلوگیری کننده عبور کرده اند، استفاده می شود. هدف کلیدی این دسته کاهش زمان ماندگاری تهدیدات و درنتیجه کاهش خرابی های بالقوه است. قابلیت های کشف بسیار بحرانی هستند چراکه سازمان باید امکان وقوع خطر را در هر لحظه در نظر بگیرند.

3- گذشته نگر: تخصص ها و مهارت هایی که برای بررسی و اصلاح مسائل کشف شده بوسیله فعالیت های شناسایی کننده(یا خدمات بیرونی) نیاز است. این تخصص ها همچنین برای تحلیل فارنزیک و تحلیل ریشه ای علت نیاز بوده و شاخص و اقدامات پیشگیرانه جدیدی را برای مقابله با رخدادهای آینده پیشنهاد می کند.

4- پیش بینی کننده: قابلیت هایی که امنیت سازمانی را با یادگیری از رویدادهای خارجی از طریق نظارت خارجی بر عملکرد هکرهای زیرزمینی فراهم نموده و برای پیش بینی و اولویت بندی بلادرنگ حملات جدید در مقابل وضعیت جاری سیستم ها و اطلاعات حفاظت شده، استفاده می شود. این هوش سپس برای بازخورد به قابلیت های شناسایی کننده و جلوگیری کننده مورد استفاده قرار می گیرد.

معماری امنیتی تطبیقی یک چارچوب سودمند برای سازمان ها است چراکه به سازمان ها کمک می کند تا سرمایه گذاری امنیتی بالقوه و موجود را طبقه بندی کرده و از یک رویکرد متعادل در این سرمایه گذاری اطمینان حاصل کنند. سازمان ها به طور مداوم باید وضعیت موجود خود را از نظر کارآمدی سرمایه گذاری برروی مولفه ها ارزیابی کنند. همچنین این معماری برای طبقه بندی و ارزیابی فروشندگان محصولات امنیتی مفید است. فروشندگانی که در چند دسته دارای قابلیت هستند، ارزش بیشتری نسبت به فروشندگان تک بعدی دارند.

حفاظت امنیت به عنوان یک فرآیند مستمر

در دوره ای که خطرات سازمان ها را پیوسته تهدید می کند، نیاز است که سازمان ها تفکر خود را از “پاسخگویی به رخدادها” به ” پاسخگویی مستمر” تبدیل کنند چرا که اطلاعات هرگز به طورکامل محافظت نمی شوند و هکرها قادرند به سیستم ها نفوذ کنند و باید فرض شود که سیستم ها به طور مداوم در معرض خطرند، بنابراین مانیتورینگ و کنترل مداوم یک الزام برای حفظ و پایداری امنیت است.

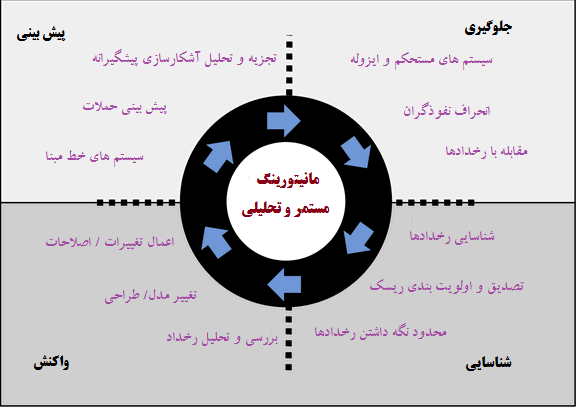

در معماری امنیت تطبیقی، مانیتورینگ مستمر یک ضرورت است.

مانیتورینگ مستمر و تجزیه و تحلیل، هسته معماری امنیت تطبیقی

براساس شکل قبل، برای پاسخگویی تطبیقی و مبتنی بر ریسک در مقابل حملات پیشرفته، هسته فرآیند حفاظت و امنیت نسل بعدی، مانیتورینگ و قابلیت دید مداوم و فراگیر خواهد بود و تجزیه و تحلیل آن نیز باید به طور پایدار به منظور کشف خطرات و تهدیدات صورت گیرد. این مکانیزم، مقادیر قابل توجهی از داده ها را تولید خواهد کرد. در صورتی که تجزیه و تحلیل مناسب برای داده های بزرگ انجام نشود، موجب هدر رفتن منابع و اختلالات بزرگی می شود (جهت بهبود دقت و صحت این داده ها همراه با منابع خارجی زمینه ، اطلاعات انجمن ها و هوش تهدید تکمیل می شوند) و این داده ها جهت تقطیر به اطلاعات و بینش عملی برای سازمان مورد استفاده قرار می گیرد. روش های تجزیه و تحلیل داده ها متنوع بوده که شامل روش های اکتشافی، تحلیل آماری، مدلسازی استنتاجی، یادگیری ماشین، تحلیل خوشه بندی، تحلیل لینک موجودیت و مدلسازی بیزین است.

مانیتورینگ سازمانی باید به طور فراگیر و شامل بیشترین لایه های فناوری اطلاعات از جمله فعالیت شبکه، نقاط پایانی،تعاملات سیستم، تراکنش برنامه و مانیتورینگ فعالیت کاربر باشد.

آینده دفاع در عمق نه تنها در لایه کنترل، بلکه در لایه های نظارت و دید نهفته است. مانیتورینگ مستمر روی تمام لایه های فناوری لازم است.

شش ورودی کلیدی معماری امنیتی تطبیقی

این معماری دارای شش ورودی کلیدی شامل سیاست، زمینه، نگرش آسیب پذیری، هوش انجمنی، هوش تهدید و آزمایشگاه فروشندگان محصولات فناوری و امنیتی است.

سیاست ها براساس نیاز سازمانی برای پیکربندی سیستم ها، بروز رسانی و نیازمندی وصله ها، اتصالات شبکه، اجرای برنامه های کاربردی، تناوب پویش ضدبدافزارها، حفاظت اطلاعات حساس و… تعریف و تشریح می شود.

زمینه که به عنوان اطلاعات تکمیلی برای بهبود تصمیم گیری استفاده می شود و شامل وضعیت جاری، مکان، زمان ، موقعیت آسیب پذیری و… است.

هوش انجمنی که شامل اطلاعاتی است که جمع آوری و تحلیل شده و سپس در انجمن های مبتنی بر ابر به اشتراک گذاشته شده است. در حالت ایده آل این اطلاعات باید از سازمان ها در صنایع و نواحی جغرافیایی مشابه جمع آوری و تحلیل بشود. این اطلاعات به منظور بهبود قابلیت های امنیتی به اشتراک گذاشته می شوند. مانند انجمن های US-CERT، FS-ISAC.

هوش تهدید شامل فید یا خبرمایه اعتباری است که به یک شی ماهیت قابل اعتماد بودن می دهد و شامل آدرس IP، دامنه، URL، فایل ها، برنامه های کاربردی و… است. از آن طریق می توان هکرها و گروه هایی را که برای حمله به یک هدف خاص سازماندهی شده اند، مشخص شوند و سایر سازمان ها را برای مقابله با این تهدیدات راهنمایی و آماده کرد.

نگرش آسیب پذیری شامل نگرشی راجع به آسیب پذیری ابزارها، سیستم ها، برنامه های کاربردی و واسط هایی است که در سازمان استفاده می شود. این نگرش علاوه بر آسیب پذیری های شناخته شده، آسیب پذیری های ناشناخته را نیز شامل می شود و لازم است به طور پیشرو و فعال در جهت تست برنامه های کاربردی، کتابخانه ها و واسط ها برای کشف آسیب پذیری های ناشناخته اقدام شود.

آزمایشگاه های فروشندگان محصولات امنیتی، فید اطلاعاتی را در مورد محصولات خودشان به طور مستقیم فراهم می کنند. به عنوان مثال برای ایجاد امنیت بالاتر امضاها ، قوانین و الگوها در مقابل تهدیدات شناخته شده جدید بروز رسانی می شوند.

12 قابلیت بحرانی در فرآیند امنیت تطبیقی

به منظور افزایش امنیت و داشتن یک معماری امنیتی تطبیقی جامع، لازم است این 12 قابلیت برای مقابله با تهدیدات و مسدود سازی آنها، شناسایی و پاسخگویی به آنها به کار گرفته شوند. هر یک از این قابلیت ها دارای اهمیتی برابر با سایر قابلیت ها است و نمی توان ترتیب اهمیت خاصی برای آنها در نظر گرفت.

1 – سیستم های مستحکم و ایزوله: اساس هر معماری حفاظت و امنیت اطلاعات باید با کاهش سطح حمله بوسیله استفاده ترکیبی از فناوری ها همراه باشد. این فناوری ها، توانایی دسترسی هکرها به سیستم ها، یافتن آسیب پذیری های هدف و اجرای بدافزارها را محدود می کند. روش های سنتی مانند ” لغو دسترسی پیش فرض” (که با نام “لیست سفید” نیز معروف است) یک رویکرد و قابلیت قدرتمند است که در این دسته کمرنگتر شده است نمونه هایی از آن را می توان در فایروال شبکه (فقط ارتباط روی پورت/پروتکل) یا سطح کنترل برنامه های سیستم (فقط مجوز اجرای برنامه) دید. رمزنگاری داده می تواند به عنوان یک شکل از لیست سفید یا مستحکم کردن سیستم ها در سطح اطلاعات در نظر گرفته شود. رویکردهای مدیریت وصله و آسیب پذیری که برای شناسایی و مسدود کردن آسیب پذیری است نیز در این دسته قرار می گیرد. تکنیک های “جعبه شن ” و ایزوله کردن نقاط پایانی آشکار که به طور پیشرو و فعال توانایی یک شبکه/سیستم/برنامه /فرآیند برای تعامل با دیگر شبکه ها، سیستم ها، برنامه ها یا فرآیندها را محدود می کند، نمونه ای از این دسته است.

2 – انحراف نفوذگران: یک روش و تکنیک ساده که در این دسته قرار می گیرد داشتن یک مزیت نامتقارن در مقابل هکرها است. در این روش، هکرها را با فعالیت هایی از جمله دشوار کردن زمان کشف موقعیت سیستم های سازمانی و آسیب پذیر، پنهان سازی یا مبهم سازی واسط های سیستم ها و اطلاعات از طریق ترفندهای خاص مانند ایجاد سیستم های جعلی، آسیب پذیری های جعلی و اطلاعات غیرواقعی، سرگرم کرده و زمان آنها را تلف می کند. برای مثال فناوری Mykonos که در شبکه های Juniper آسیب پذیری هایی را در لایه برنامه کاربردی بوجود می آورد که جعلی و فریب بوده و وجود ندارد، درنتیجه یک مدل فعال از کوزه عسل را بوجود می آورد. Unisys Stealth سیستم های شبکه را پنهان می کند و راه حل CSG Invotas یک نوع از تکنیک های انحرافی را پیاده سازی می کند. در حالی که امنیت از طریق ابهام کافی نیست اما درنظر گرفتن این قابلیت در استراتژی دفاع در عمق و لایه ای کارساز است.

این روش ها علاوه بر اتلاف زمان هکرها، می تواند به سرعت و با دقت بالایی هرگونه تلاش برای دسترسی به سیستم ها، آسیب پذیری ها و اطلاعات جعلی را به عنوان هکر آشکار کند (این درحالی است که کاربران مجاز به این موارد دسترسی ندارند) و از هرگونه تخریب توسط آنها جلوگیری نماید. فروشندگان محصولات امنیتی جدید مانند Shape Security در لایه واسط کاربری اقدام به امن سازی و استحکام برنامه برای مقابله با حملات خودکار نموده اند.

3 – مقابله با رخدادها: این دسته با رویکردهای شناخته شده و با دوام برای مقابله با هکرها جهت دستیابی غیرمجاز به سیستم ها نگاشت شده اند. این دسته شامل پویش ضدبدافزارهای سنتی مبتنی بر امضا و همچنین سیستم های جلوگیری از نفوذ مبتنی بر میزبان و شبکه است. امضاها و الگوهای مبتنی بر رفتار ممکن است در لایه های مختلف شبکه، دروازه یا در سطح میزبان بکارگرفته شوند. برای مثال برای محافظت سیستم ها می توان از طریق برقراری ارتباط با مراکز شناخته شده فرماندهی و کنترل و یکپارچه سازی کنترل های شبکه، دروازه یا مبتنی بر میزبان با اطلاعات هوش تهدید است. (همچنین در یک میزبان بوسیله مقابله با تزریق یک فرآیند در فضای حافظه دیگری است.)

4 – شناسایی رخدادها: بعضی از حملات قادرند که از مکانیزم های مقابله و مسدودسازی سنتی عبور نمایند در این حالت یک اقدام کلیدی، شناسایی حملات در کوتاهترین زمان ممکن است تا هکرها کمترین خرابی را تحمیل نمایند یا داده های حساس را استخراج کنند. تکنیک های مختلفی ممکن است در اینجا استفاده شود اما بیشتر بر روی تحلیل داده های جمع آوری شده بوسیله مانیتورینگ مستر که در هسته معماری امنیت تطبیقی است، تاکید دارد. این روش به صورت شناسایی ناهنجاری ها از الگوهای هنجار در شبکه یا رفتار نقاط پایانی، یا با استفاده از ارتباطات خارجی با موجودیت های زیان آور شناخته شده، با شناسایی ترتیبی ار رویدادها و امضاهای رفتاری به عنوان شاخص های بالقوه خطرآفرین انجام می شود.

مانیتورینگ فراگیر و مستمر در قلب معماری امنیت تطبیقی یک عامل حیاتی در تجزیه و تحلیل است و تحلیلگر از طریق بررسی آنچه که در حال حاضر مشاهده شده در مقابل آنچه در گذشته رایج بوده است، یک ناهنجاری را کشف می کند. در یک جریان رو به جلو، توسعه مرکز عملیات امنیت مستمر و تحلیل گران عملیات امنیت مجرب، مولفه های حیاتی در یک سازمان هستند.

5 – تصدیق و اولویت بندی ریسک: پس از اینکه رخداد بالقوه ای شناسایی شد، نیاز است که براساس شاخص های سازش، همبستگی بین تمام اجزا فرآیند امنیتی و موجودیت های مختلف آن اتفاق افتاده و وقوع یک رخداد تصدیق شود. برای مثال مقایسه آنچه یک سیستم تشخیص تهدیدات مبتنی بر شبکه در یک محیط جعبه شنی می بیند با آنچه که از تغییرات رجیتسری، رفتار، فرآیندها و… در نقاط پایانی مشاهده می شود. این توانایی برای به اشتراک گذاری هوش سراسری شبکه ها و نقاط پایانی، یکی از دلایل اصلی ادغام اخیر دو شرکت FireEye و Mandiant است. براین اساس ابتدا باید زمینه های داخلی و خارجی مانند کاربر، نقش ها، حساسیت اطلاعات مورد کاربرد و ارزش دارایی کسب و کار از طریق ریسک های سازمان اولویت بندی شده و به صورت بصری ارائه شده تا تحلیلگر عملیات امنیت بتواند ابتدا بروی ریسک هایی با اولویت بالاتر تمرکز نماید.

6 – محدود نگه داشتن رخدادها: پس از شناسایی، تصدیق و اولویت بندی یک رخداد، این دسته برای محدود نگه داشتن تهدید بوسیله ایزوله کردن سیستم به خطر افتاده یا محدود کردن حساب کاربری از دسترسی به سیستم ها، اقدام می نماید. بعضی از توانایی های محدود نگه داشتن شامل محدود سازی در نقطه پایانی، قفل کردن حساب کاربری، ایزوله سازی در سطح شبکه، حذف یک فرآیند سیستم، جلوگیری بلافاصله دیگران از اجرای کدمخرب مشابه یا محتوای مخاطره آمیز مشابه است.

7 – بررسی/تحلیل رخداد: پس از محدود نگه داشتن سیستم های یا حساب های کاربری به خطر افتاده، باید دلایل ریشه ای و محدوده کامل آسیب پذیری و آنچه دقیقا رخ داده است با استفاده از تحلیل گذشته نگر و جمع آوری داده از مانیتورینگ مستمر مشخص شود از جمله:

- چگونه هکر پایگاهی را برای حملات خود بدست آورده است؟

- آیا یک آسیب پذیری ناشناخته یا وصله نشده موجب حمله شده است؟

- چه فایل یا برنامه اجرایی موجب حمله شده است؟

- چه تعداد سیستم تحت تاثیر این حمله قرار گرفته است؟

- در این حمله چه برنامه هایی به طور خاص نادیده گرفته شده اند؟

در بعضی موارد سازمان ها می خواهند از انگیزه و مبدا حملات نیز اطلاعاتی بدست آورند. برای مثال آیا این حمله از سوی یک دولت سازماندهی شده بود؟ اگر بوده، چه دولتی؟ برای پاسخ به این سوالات نیاز است که تاریخچه ای از اطلاعات مانیتورینگ در اختیار تحلیلگر امنیتی باشد. جریان شبکه برای یک بررسی جامع به تنهایی کافی نیست. بیشتر مراکز عملیات امنیت (SOC) از نگهداری logها و بسته های کامل جریان شبکه و معادل آن در سمت نقطه پایانی همراه با ابزارهای تحلیلی پیشرفته مرتبط با آن برای پاسخ به اینگونه سوالات استفاده می کنند. به علاوه، امضاها/قواعد/الگوهای ارائه شده از سوی آزمایشگاه فروشندگان محصولات امنیتی و توانمندی های محققین، باید در کنار داده های گذشته مورد استفاده قرار گیرند تا مشخص شود هم اکنون سازمان مورد هدف یک اقدام خرابکارنه قرار گرفته و آیا در گذشته نیز این حمله صورت گرفته و کشف نشده است.

8 – تغییر مدل/طراحی: برای جلوگیری از حملات جدید یا سرایت کدمخرب مجدد به سیستم ها، بهتر است که سیاست ها و کنترل های مورد نیاز تغییر کند ( برای مثال بستن آسیب پذیری ها، بستن پورت های شبکه، به روز رسانی امضا ها، به روز رسانی تنظیمات سیستم ها، اصلاح سطوح دسترسی کاربران، تغییر در برنامه آموزشی کاربران، استفاده از گزینه های مقاومتر امنیت اطلاعات مانند رمزنگاری). طرح های جدید با روش “دفاع سفارشی” باید قابلیت تولید خودکار امضاها/قواعد/الگوهای جدید برای مقابله با حملات پیشرفته کشف شده جدید را داشته باشد. این تغییرات باید به گونه ای مدلسازی شوند که فعالانه اقدام به تست و کنترل مثبت های غلط و منفی های غلط در کنار داده های گذشته جمع آوری شده از مانیتورینگ مستمر نماید.

9 – اعمال تغییرات/اصلاحات: پس از آنکه مدلسازی و تعیین آن موثر واقع شد، تغییرات باید صورت گیرد. بعضی از واکنش ها می تواند با سیستم های امنیتی نوظهور هماهنگ و خودکار شوند و تغییرات سیاست های امنیتی به نقاط اجرای سیاست های امنیتی مانند فایروال، سیستم جلوگیری از نفوذ، کنترل برنامه کاربردی یا سیستم ضد بدافزار ارسال و اعمال شوند. اگرچه در این مرحله مقدماتی، بسیاری از سازمان ها به جای سیستم های خودکار هماهنگ سازی واکنش امنیتی، کماکان بکارگیری متخصصین عملیات امنیت، امنیت شبکه یا کارکنان پشتیبانی نقطه پایانی که تغییرات را انجام می دهند، را ترجیح می دهند.

10 – سیستم های خط مبنا: تغییرات در سیستم ها به طور مداوم اعمال خواهد شد. سیستم های جدید مانند ابزارهای موبایل و خدمات مبتنی بر ابر در حال مطرح شدن هستند. حساب های کاربری می آیند و می روند. آسیب پذیری های جدید افشا می شود. برنامه های کاربردی جدید توسعه می یابند و سازگاری های مداوم برای تهدیدات جدید صورت می گیرد. بنابراین تعریف خط مبناهای جدید و مجدد همراه با کشف ابزارهای کاربر نهایی، سیستم های سمت سرور، خدمات ابری، خدمات هویت شناسی، آسیب پذیری ها، ارتباطات و تراکنش های معمول باید به صورت مداوم انجام گیرد.

11 – پیش بینی حملات: این دسته با اهمیت در حال رشد و ظهور است. با توجه به شناسایی مراکز مورد توجه هکرها، بازارگاه های هکرها و تابلوهای اعلانات آنها، علاقه مندی به صنایع مختلف برای هک و براساس نوع و حساسیت اطلاعات که مورد حفاظت هستند، این دسته به طور پیشگیرانه اقدام به پیش بینی آینده حملات و اهداف می کند و در نتیجه سازمان ها می توانند استراتژی های حفاظتی-امنیتی خود را تنظیم و پیاده سازی کنند. برای مثال براساس اطلاعات (هوش) جمع آوری شده که نشان دهنده یک حمله احتمالی روی یک برنامه یا سیستم عامل است، سازمان می تواند از انواع روش های حفاظتی پیشگیرانه از جمله امن سازی برنامه ها مبتنی بر فایروال و احراز هویت قوی یا مسدود سازی بلادرنگ انواع دسترسی ها استفاده نماید.

12 – تجزیه و تحلیل آشکارسازی پیشگیرانه: با استفاده از آخرین اطلاعات (هوش) جمع آوری شده از منابع داخلی و خارجی، باید آشکارسازی و ریسک برای دارایی سازمان به طور مداوم انجام شده و در کنار ریسک های قابل پیش بینی و انتظار ارزیابی شوند و نیاز است تنظیمات جدیدی روی سیاست ها و کنترل ها اعمال گردد. برای مثال وقتی میران مصرف خدمات مبتنی بر ابر جدید آشکار شود، چه ریسک هایی محتمل است؟ چه کنترل های جبرانی مانند رمزنگاری اطلاعات نیاز است؟ چه ریسک هایی برای برنامه کاربردی جدید مانند برنامه های موبایل که ممکن است سازمانی یا غیرسازمانی باشد، برای سازمان مطرح است؟ آیا برای آسیب پذیری های شناخته شده یا ناشناخته پویش صورت می گیرد؟ آیا کنترل های جبرانی مانند فایروال برنامه کاربردی یا محدودسازی نقطه پایانی نیاز است؟

نتیجه:

در اینجا 12 راه حل امنیتی جدا از هم نباید تصور کرد. باید توجه شود که برای ایجاد یک امنیت پایدار نیاز است که توانمندی های متفاوت به طور یکپارچه و با اشتراک اطلاعاتی توام در کنار هم قرار گیرد. به عنوان مثال یک رویکرد نادرست این است: در حالی که یک سازمان در مرحله ابتدایی از سیستم های مبتنی بر امضا برای مقابله با آسیب ها استفاده نکرده است، این سازمان از تجزیه و تحلیل حملات و دفاع سفارشی استفاده نماید. در این صورت این سازمان از این گونه سیستم ها و نقش موثر آنها در کشف حملات و مسدودسازی آنها محروم است.

بنابراین معماری امنیتی تطبیقی در سراسر چرخه حیات یک حمله کار می کند. نگاشت فرآیند امنیت تطبیقی با چرخه حیات به این صورت است که بخش پیش بینی کننده، در پیش از حمله موثر است، بخش جلوگیری کننده در همان زمان و شناسایی کننده تا چند دقیقه در طول عملیات حمله و بخش گذشته نگر بعد از حمله و ممکن است از چند دقیقه تا ماه ها مورد استفاده قرار گیرد.

هوش امنیتی در این فرآیند مستمر شامل ترکیبی از دسته هایی از قابلیت ها و لایه های مختلف کنترل های امنیتی تبادل اطلاعات است که با تولید یک نیاز برای نسل جدید کنترل های امنیتی هوش-آگاه پدیدار می شود.

لازمه حفاظت کامل، ترکیبی از توانمندی های جلوگیری، شناسایی، تحلیل گذشته نگر و پیش بینی کننده است. امنیتی بالاتر است که شامل مولفه ها و قابلیت های بیشتری در هر مرحله باشد. نسل بعدی راه حل های امنیتی پیشرو باید ارائه دهنده بینش عملی مبتنی بر ریسک-اولویت باشد که شامل قابلیت تجزیه و تحلیل قرارگرفته در آن راه حل نیز باشد.

همانگونه که نخ های الیاف یک طناب یکپارچه هستند، یکپارچگی قابلیت ها، تبادل اطلاعات بین آنها و تبادل اطلاعات به/از انجمن ها و ارائه دهندگان هوش تهدید می تواند امنیت بیشتر را در مجموع بوجود آورد.