مروری بر بدافزارهای پیشرفته

مقدمه

به تازگی جنگ جدیدی بین موسسات و انجمن های امنیتی و توسعه دهندگان نرم افزارهای مخرب درگرفته است. متخصصین امنیتی از همه روش ها، تکنیک ها و استراتژی های ممکن برای حذف و متوقف کردن تهدیدات بهره می برند در حالی که توسعه دهندگان بدافزار ها از روش های جدید برای دور زدن ویژگی های امنیتی استفاده می کنند. همه ساله تعداد بسیار زیادی از بدافزاها با قدرت انتشار و استراتژی های مختلف ساخته می شوند.

برای اینکه بتوان در این جنگ به نتیجه مطلوب رسید و سازمان خود را از این آسیب ها و تهدیدات در امان نگه داشت باید اطلاعات کاملتری در خصوص بدافزارها، انواع آنها و از همه مهمتر نحوه انتشار آنها کسب نمود.

بدافزارها که در اصطلاح کلی به نرم افزارهای مخربی گفته می شود که با اهداف مختلفی از جمله جمع آوری اطلاعات حساس، دسترسی به سیستم های رایانه ای خصوصی و در برخی موارد تخریب سیستم ها در شکل های گوناگون مانند اسکریپت، کد، محتوای فعال و … طراحی شده و با کمک عوامل انسانی یا به صورت خودکار و به شیوه های خاص و رسانه های چندگانه در بین رایانه ها منتشر شوند.

یکی از رایج ترین راه انتشار و انتقال بدافزارها، فرآیند دانلود آن از اینترنت است.

در برخی موارد بدافزارها فقط اقدام به تخریب نمی کنند بلکه می توانند عملکرد سیستم را تحت تاثیر خود قرار دهند و بار ضافی به سیستم تحمیل کنند. در موارد جاسوسی بدافزارها خود را پنهان می کنند به طوریکه حتی آنتی ویروس ها نیز قادر به تشخیص آنها نیستند و این بدافزارها اطلاعات ارزشمند و حیاتی از قربانی خود را به مبدا ارسال می کنند.

با توجه به چالش مهمی که امروزه گریبانگیر دولت ها، سازمان ها، شرکت ها و افراد شده است در این مقاله سعی شده است تا با نگاهی دقیق به مشکل بدفزارها و نحوه انتشار آنها، دید جامع و فراگیری در این خصوص و راه های موثر مقابله با این تهدید ارائه گردد.

انواع بدافزارها

با توجه به افزایش تهدیدات از سوی بدافزارها، آشنایی با انواع آنها می تواند در شناخت و مقابله با آنها بسیار موثر باشد.

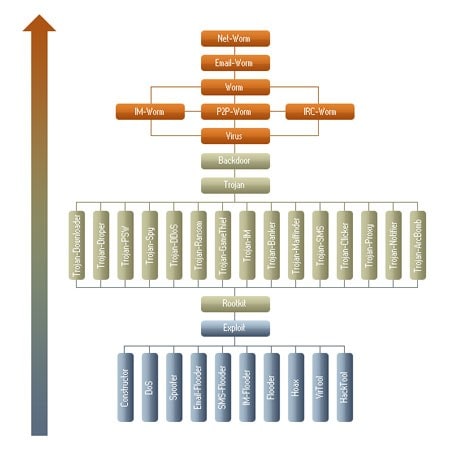

آقایان Zolkipli و Janatan در سال 2011، بدافزارها را در 17 نوع مختلف طبقه بندی کرده اند. سایت malwaretruth.com نیز بدافزارها را به 11 گروه شامل Adware، Spyware، Virus، Worm، Trojan، Rootkit، Backdoor، Keylogger، Rogue security software، Ransomware و Browser Hijacker دسته بندی کرده است.

شرکت کسپرسکی نیز کدهای مخرب را به 5 دسته شامل worm، Backdoor، Trojan، Rootkit و Exploit تقسیم کرده است. البته برخی از این بدافزارها عملکرد چندگانه دارد مانند دسته تروجان ها. در شکل زیر درخت دسته بندی بدافزارها توسط کسپرسکی نشان داده شده است.

در این بخش سعی می شود تعریف مناسب به همراه ویژگی های انحصاری برای گروه های اصلی بدافزارها ارائه شود.

Virus (ویروس رایانه ای)

برنامه رایانه ای است که قادر به تخریب و همانند سازی به منظور آلوده سازی میزبان خود است. ویروس ها به یک برنامه یا فایل، اضافه یا لینک می شوند به عنوان مثال فایل PDF. اجرای فایل PDF آلوده باعث فعال سازی ویروس می شود و براساس عملکرد ویروس، مجموعه ای از رخدادها اتفاق می افتد.

Worm (کرم رایانه ای)

یکی دیگر از برنامه های مخرب کرم ها هستند که می توانند خود را به طور پنهانی در یک شبکه انتشار داده و منتقل شوند. اثرگذاری کرم ها متفاوت از ویروس ها است چرا که ویروس ها برای جابجایی خود نیاز به یک فایل کمکی دارند در حالی که کرم ها با استفاده از شبکه و یا ارسال از طریق ایمیل ناخواسته آلوده، خود را پخش می کنند. نمونه ای از کرم ها، Conficker است.

Spyware (جاسوس افزار)

بسیار اتفاق افتاده است که هنگامی که کاربران نرم افزار های رایگان یا مدت دار را از سایت های نامعتبر دانلود می کنند، رایانه آنها به جاسوس افزار مجهز می شود. عملکرد این نرم افزارها جمع آوری اطلاعات حساس از رایانه مانند کلمات عبور، شماره های حساب و هر اطلاعات ارزشمند دیگر است که افشای آنها می تواند به افراد، شرکت ها و سازمان ها صدمات جبران ناپذیری وارد آورد.

Adware (ابزارهای تبلیغاتی مزاحم)

این بدافزارها زمانی وارد رایانه قربانی خود می شوند که کاربر بازی های رایگان را دانلود می کند یا به صفحات تبلیغاتی در وب سایت ها متصل شده و با مشاهده آنها، رایانه آلوده می شود. زمانی که کاربر پیام های تبلیغاتی را مشاهده می کند، کدهای جاسازی شده در آن روی رایانه نصب می شوند. این بدافزارها غالبا تمایل دارند که فعالیت های کاربر را در هنگام فعالیت در اینترنت جمع آوری و برای اهداف تبلیغاتی خود یا اهداف سوء استفاده نمایند.

Trojan (تروجان)

این دسته از بدافزارها قادر به دستیابی از راه دور به رایانه کاربر برای مقاصد خود از جمله جاسوسی و کسب اطلاعات حساس هستند. تروجان ها سعی می کنند در ابتدا اطلاعات حساسی مانند پسوردها را به سرقت برده و فعالیت کاربر را مشاهده کنند و در مراحل بعدی حتی فایل های سیستمی رایانه را تخریب نمایند.

Botnet (بات نت)

این نوع از بدافزارها کنترل سیستم را از راه دور در اختیار گرفته و از آنجا اسپم یا جاسوس افزار را به دیگر قربانیان ارسال می کنند. بیشتر بات نت ها به صورت قربانی در اختیار هکر بوده و منتظر فرمان برای انجام اقدامات خود از سوی هکر هستند این بات نت ها به دو صورت ساده یا سلسله مراتبی هستند.

Web Bot (وب بات)

دسته ای از بات نت ها هستند که اخیرا در اینترنت بسیار رایج شده اند. هدف وب بات ها خزیدن در محتوای وب است و میلیون ها وب بات همه روزه به دورترین نقاط دسترسی می یابند. در یک نگاه مثبت وب بات ها با شاخص گذاری محتوا، تست ارتباطات و اتصالات و ایجاد محتوای سودمند، بسیار مفیدند اما در وجه تاریک و منفی آن، وب بات ها ابزاری برای جاسوسی، انتشار بدافزارهای دیگر، سرقت دارایی های معنوی، کشف نقاط آسیب پذیر سایت ها و ابزاری بسیار قدرتمند برای حملات DDoS است.

نحوه انتشار بدافزارها

در این مقاله سعی شده است تا از زوایای مختلف به نحوه انتقال بدافزارها نگاه شود و علاوه بر روش های دیجیتالی، ارتباطاتی و شبکه های رایانه ای به مفاهیم و تکنیک های پیچیده و نوین در جهان نیز اشاره شود. انتشار بدافزار به روش های الکترونیکی گفته می شود که به وسیله آن بدافزار به یک سیستم، پلتفرم یا ابزار اطلاعاتی منتقل می شود و به دنبال تاثیرگذاری بر روی آن است.

1- از طریق سیستم عامل

بدافزارها سیستم عامل های مختلف مانند اندروید، مک، ویندوز یا لینوکس را هدف خود قرار داده اند اما میزان تاثیرگذاری، سطح و قدرت آن به دلیل مکانیزم های امنیتی متمایز در هر یک از سیستم عامل متفاوت است.

بدافزارها برای حمله به معماری سیستم عامل ها، سطوح امنیتی آنها و شکستن این امنیت از روش های پویا و انتشار تطابقی استفاده می کند. یکی از راه های انتشار، آلوده سازی فایل های اجرایی و ایجاد وظایف مجازی است که باعث کاهش عملکرد سیستم عامل می شود. انتشار و آلوده سازی بدافزارها وابستگی کامل به سیستم عامل دارد به عنوان مثال بدافزاری که روی سیستم فایل مکینتاش کار می کند ممکن است روی ویندوز کار نکند از این رو توسعه دهندگان کدهای مخرب به با روش های جدیدی برنامه هایی را تولید کرده اند که بتواند روی چندین سیستم عامل کار کند اما ممکن است روی تمام این سیستم عامل ها نتواند کارایی مشابهی داشته باشد.

2- از طریق شبکه های بیسیم

شبکه های بیسیم امروزه سطح وسیعی از ابزارها و بسترهای ارتباطی را تحت پوشش خود قرار داده به طوری که در گوشی های همراه نیز از آن برای انتقال اطلاعات و دسترسی به اینترنت به شدت استفاده شده است. تکنولوژی بیسیم بسیار متنوع بوده و در اینجا به بلوتوث و wifi اشاره می شود. بلوتوث به دلیل نقاط ضعفی که دارد مورد علاقه هکرها برای انتقال کدهای مخرب خود هستند. در زیر روش های حمله و انتشار بدافزارها بیان می شود.

- BlueSnarf: این روش برای اجرای سرویس و حمله و گرفتن دسترسی بدون هیچگونه احراز هویتی است و در حملات توسعه یافته جدید از این نوع، مهاجم دسترسی کامل خواندن و نوشتن روی ابزار قربانی دارد.

- Bluejacking: در این روش مهاجم یک پیام متنی کوتاه شیادانه از طریق دیالوگ احراز هویت شده می فرستد و قربانی با دسترسی به کدهای این پیام فریب، به مهاجم اجازه دسترسی و کنترل کامل سیستم خود را می دهد.

- BlueBug: در این روش مهاجم قادر است از سرویس های گوشی و تلفن همراه مانند تماس ورودی و خروجی، ارسال و دریافت SMS و تمامی خدمات گوشی بهره مند گردد.

- BlueBump: در این روش مهاجم با بهره گیری از ضعف بلوتوث و دستکاری کلیدهای لینک می تواند به داده ها دسترسی یافته و از خدمات موبایل مانند اینترنت، WAP و GPRS و سایر خدمات سوء استفاده نماید.

- Blue Smack: در این روش به سادگی می توان سرویس را از کار انداخت.

- HeloMoto: این روش ترکیبی از BlueBug و BlueSnarf است.

- Blue Dump: مهاجم خودش را در روند جفت سازی از طریق بلوتوث بعد از کپی گرفتن از کلید لینک ذخیره شده، خود را درگیر می کند و فرصتی را برای شنود کلید مبادله در اختیار مهاجم قرار می دهد.

- Car Whisperer: تنظیمات پیش فرض بعضی از ابزارها، پین کدهای ثابتی را برای جفت سازی و مبادله فراهم می کنند که کار را برای مهاجمین بسیار ساده می کند و منجر به سوء استفاده پس از اولین دستیابی به پین کد تغییرناپذیر است.

- Blue Chop: مهاجم فرصت مناسبی برای قطع اتصال و پایان اتصال جاری دارد حتی اگر اتصال اصلی از اتصال چندگانه نیز پشتیبانی نماید.

روش های بالا تحت پروژه ای به نام Blue Bag قرار دارند. از آنجایی که اکثر ابزارهای موبایل، لپ تاپ ها، پرینترها و … دارای تکنولوژی بلوتوث هستند لذا امکان انتشار بدافزار از طریق آن بسیار محتمل است. زمان قابل رویت بودن نیز در آلوده شدن موثر است. 7.5% از صاحبان ابزارهای موبایل بدون رعایت هیچگونه ملاحظه ای فایل دریافت می کنند و پیام های ناشناس را قبول می کنند.

تحقیقات نشان می دهد که رشد فناوری سریعتر از تکنیک های امن سازی مرتبط با این فناوری های جدید است و فاصله قابل ملاحظه ای بین فناوری و روند ارتقاء امنیت وجود دارد که بر روی قابلیت اطمینان و پایداری این فناوری ها تاثیر گذار است.

مدل سازی های اخیر نشان می دهد که روند انتشار کرم رایانه ای از طریق بلوتوث در مناطقی با جمعیت بالا و دارای مکان های عمومی بیشتر از سرعت بالاتری برخوردار است.

انتقال کدهای مخرب از طریق شبکه های wifi که بر روی لپ تاپ ها، رایانه های شرکت ها و سازمان ها و موبایل ها قرار دارد، می تواند به روش های زیر صورت گیرد:

- رایانه ها و موبایل و سایر ابزارها از طریق کارت شبکه بیسیم و با شناسایی نقاط دستیابی (access point) مورد نظر و به صورت مجاز به یک شبکه داخلی متصل شوند. در این شبکه انتشار بدافزارها می تواند مانند شبکه عادی باسیم و یا اینترنت صورت گیرد.

- ابزارها دارای کارت شبکه بیسیم بوده و با جستجو و کشف نقاط دستیابی مختلف و در محیط اطراف خود، شبکه های مختلف را شناسایی می کند. وظیفه بدافزار ابتدا اتصال به این شبکه ها است. اگر این شبکه ها دارای مکانیزم احراز هویت و رمزنگاری مانند WEP، WPA یا WPA2 باشد، بدافزار با استفاده از نقاط ضعف موجود در شبکه های وای فای ابتدا اقدام به شکستن این مکانیزم نموده و سپس خود را به عنوان عضوی از آن شبکه قرار می دهد. سپس اقدام به آلوده سازی سایر سیستم ها می کند. اما در صورتی که مکانیزم امنیتی فعال نباشد، به راحتی خود را عضو یک شبکه دیگر نموده و عملیات خود را انجام می دهد.

3- از طریق اشتراک فایل

اشتراک اطلاعاتی و فایل ها به صورت یک برنامه معمولی در شبکه های P2P یا شبکه های سازمانی بزرگ تبدیل شده است و به کاربران اجازه می دهد تا به راحتی تعداد زیادی از اطلاعات ذخیره شده دیجیتالی را با دیگران به اشتراک بگذارند.

یکی از شبکه های به اشتراک گذاری فایل که در سال 2001 توسعه یافت، Kazaa بود. در این شبکه که به منظور به اشتراک گذاری موسیقی راه اندازی شده بود و رایانه های کلاینت بیشماری به آن متصل بودند و کلاینت ها به یک super node (SN). این شبکه از یک خزنده و کاوشگر به نام Krawler ( A KaZaA Crawler ) استفاده می کند.

اگر کلاینتی درخواست فایلی را می داد، درخواست به SN اش منتقل می شد اگر SN می توانست فایل را پیدا کند که به کاربر اعلام می کرد در غیر اینصورت درخواست را به سایر SNهای متصل به خودش می فرستاد تا فایل را پیدا کنند. این شبکه برای انتقال فایل بین کلاینت ها از رمزنگاری استفاده می کرد.

برای انتشار ویروس ها در این شبکه، ویروس ها ترفند های بسیاری را استفاده کردند از جمله کپی به تعداد زیاد از فایل ویروسی با نام های مختلف به منظور افزایش احتمال دانلود توسط سایرین و آلوده شدن آنها.

با توجه به تدابیر امنیتی این شبکه از جمله استفاده از امضا و hash فایل های اصلی و تمایز آنها از فایل های جعلی و ویروسی با این حال این شبکه و شبکه های مشابه آن جهت به اشتراک گذاری فایل ها بسیار خطرناک شناخته شدند.

تحلیل شبکه های P2P نشان می دهد که 15% از فایل های اجرایی قابل دانلود به کدهای ویروسی آلوده بودند و طی بررسی در سال 2006 در شبکه Kazaa مشخص شد 71 % از موارد آلوده شده در کلاینت ها و میزبان ها از نوع کرم SdDrop و انواع آن و ویروس Tanked بودند.

4- از طریق شبکه های اجتماعی

در سال های اخیر شبکه های اجتماعی از محبوبیت بالایی در بین کاربران اینترنتی برخوردار شده اند به گونه ای که به طرز خارق العاده ای گوی سبقت را در برقراری روابط بین افراد از دنیای واقعی ربوده است.

این محبوبیت بالا به خاطر ویژگی روش ها و تکنیک های تعامل مجازی است. بر این اساس شبکه های اجتماعی آنلاین (OSN)، سرویس های زیادی از جمله به اشتراک گذاری عکس، کلیپ، فایل و برنامه های کاربردی مانند چت و تماس را بوجود می آورند.

در دو سال اخیر ثابت شده است که OSNها فقط یک وب سایت برای ارتباطات و تفریح نیستند بلکه می توانند در فرآیند تغییر فرهنگ و سبک زندگی شرکت داشته باشند. از نقطه نظر امنیتی OSNها یک محیط کاملا خطرناک و پر از تهدیدات امنیتی است که بدافزارها در آن منتشر می شوند.

در این محیط چهار تهدید عمده وجود دارد:

- حملات نقض حریم خصوصی: دستیابی افراد غیرمجاز به اطلاعات خصوصی افراد، افشای اطلاعات هویتی آنها، تهدیدات سایبری، زورگویی سایبری، اذیت و آزار و توهین. این مساله ناشی از افشای اطلاعات به اشتراک گذاری شده بین قربانی با دوستانش است که ممکن است هکر با استفاده از نام و عکس جعلی، قربانی خود را فریب دهد.

- بازاریابی ویروسی: روشی که با استفاده از تکنیک های بازاریابی در محیط های شبکه های اجتماعی، یک بدافزار به طور ناخواسته منتشر می شود. اسپم و حملات فیشینگ نمونه ای از بازاریابی ویروسی است.

- حملات ساختاری شبکه: حملاتی مانند Sybil (در این نوع حمله مهاجم چندین هویت غیرقانونی بر روی یک گره در شبکه ارائه می دهد و در نتیجه سیستم اعتبارسنجی توسط چندین هویت جعلی در شبکه تخریب می شود.)

- حملات بدافزاری: از بیشترین حملات رایج در این شبکه ها، حمله توسط کرم های رایانه است و یکی از شناخته شده ترین و مشهورترین آنها کرم Koobface است. در حقیقت، در این محیط کدهای مخرب می تواند به دلیل اعتماد نابجای کاربران آن به این محیط مجازی به سرعت و به راحتی و حتی با اجازه خود قربانیان منتشر شود. اعتماد بیش از اندازه به برنامه های کاربردی و محتوای منتشر شده در این محیط بسیار خطرناک است به گونه ای که یک محتوای مخرب ولی به ظاهر تاثیرگذار و جذاب می تواند در عرض چندین ساعت بین افراد یک جامعه منتشر گردد.

5- از طریق سامانه های مجازی

تکنیک مجازی سازی به سرعت در حال تبدیل شدن به یک استاندارد برای کسب و کارها است. در این تکنولوژی به یک رایانه یا سرور اجازه می دهد تا چندین سیستم عامل یا چندین نشست از یک سیستم عامل را به طور همزمان اجرا نماید در نتیجه به کاربران اجازاه می دهد تا برنامه های کاربردی بیشتری را روی تنها یک رایانه یا سرور داشته باشند.

بزرگترین چالشی که سازمان ها هم اکنون با آن روبه رو هستند چگونگی امن سازی سامانه های مجازی است که در مقابل تهدیدات مشابه سیستم های واقعی آسیب پذیر هستند.

سیستم های مجازی همیشه نمی توانند با تکنیک های سیستم های واقعی امن شوند چرا که هر سیستم مجازی روی یک ماشین ممکن است با تهدید متفاوتی روبرو شود در نتیجه نیاز به سطح امنیتی متفاوتی دارد و همچنین نیاز است از تکنیک های امنیتی اضافی برای امن کردن کانال های ارتباطی بین سیستم های مجازی روی یک ماشین استفاده کرد.

یکی از این تکنیک ها، ناحیه بندی امنیتی (security zone) برای هر یک از سیستم های مجازی روی یک ماشین و تعریف سیاست ها و نقش ها و سطح امنیتی خاص متناسب با نیاز برای هر ناحیه روی یک ماشین است.

بدافزارها نیز امروزه به دنبال انتشار خود روی سیستم های مجازی هستند. بدافزارها ابتدا سعی در شناسایی سیستم های مجازی می کنند و برای اینکار از متدهای مختلف استفاده می کنند.

یکی از معروفترین سامانه های مجازی سازی VMware است. اولین متد به کانال ارتباطی VMware بستگی دارد. VMware در تمام محصولات خود از کدگذاری سخت کانال ارتباطی سفارشی برای ارتباط بین میزبان و سیستم عامل مهمان استفاده می کند. سیستم عامل مهمان و میزبان از این کانال ها برای افزایش کارایی GUI، پشتیبانی از انتقال داده ها روی کلیپ برد، کشیدن و رها کردن فایل روی این سیستم عامل ها استفاده می کند.

یکی دیگر از راه های شناسایی VMware، تکنیک Red Pill است. در این روش که از تخصیص حافظه به سیستم عامل میزبان استفاده می کند و اولین حافظه ای که تخصیص می دهد، معرفی کننده مجازی بودن سیستم است. بدافزارها سعی می کنند تا روی سیستم عامل های میهمان در یک ماشین، منتشر شوند و حتی خود سیستم عامل میزبان را آلوده سازند.

6- از طریق سایت های اینترنتی و ایمیل

راه های مختلفی برای حمله از طریق ایمیل ها و انتشار کدهای مخرب وجود دارد. استفاده از فایل های الحاقی به ایمیل، قرار دادن لینک به سایت های آلوده، ایمیل جعلی (fake mail) و اسپم ها روش های انتشار بدافزارها از طریق ایمیل هستند.

هکرها نیز برای انتشار بدافزارها روش های مختلفی را روی وب سایت ها پیاده سازی می کنند تا کاربران به طور اتفاقی یا با استفاده از روش های فریب، کاربر را به سوی این سایت ها هدایت کنند.

سایت ها دارای نرم افزارهای مخرب بوده که پس از دانلود روی رایانه، موجب آلوده سازی آن می شوند. در بیشتر مواقع این بدافزارها به طور ناخواسته و پنهانی دانلود می شوند و در برخی موارد از کاربر خواسته می شود تا برای اجرای یک فایل صوتی، تصویری یا دانلود نرم افزار از آن سایت خاص، نرم افزاری کوچک را دانلود و نصب نمایند. این نرم افزارها غالبا حاوی تروجان، جاسوس افزار یا بات نت هستند.

نتیجه

در این مقاله سعی شد تا انواع کدهای مخرب و بدافزارها معرفی شده و روش های انتشار و انتقال این کدها روی رایانه ها و شبکه ها بررسی گردد. نکته مهم پس از دانستن درباره بدافزارها، نحوه شناسایی و جلوگیری از انتشار آنها است.

بدین منظور می بایست از تکنیک های مختلف و پیشرفته برای مقابله و شناسایی بدافزارها استفاده کرد چرا که توسعه دهندگان کدهای مخرب از روش های متنوع، جدید و پیچیده استفاده می کنند. در زیر روش هایی برای شناسایی و مقابله با کدهای مخرب پیشنهاد می گردد تا افراد، شرکت ها و سازمان ها بتوانند نیازمندی های لازم را تامین نموده و سامانه های خود را از خطر این تهدید مصون نمایند.

- استفاده از سامانه مانیتورینگ شبکه: با استفاده از این سامانه و نظارت بر عملکرد شبکه و انتقال اطلاعات و عملکرد سخت افزارها و نرم افزارها و ترافیک شبکه می توان به وجود ناهنجاری ها در یک شبکه پی برده و از طریق آن بدافزارها و مبدا انتشار آن را شناسایی نمود. به منظور کشف ناهنجاری باید یک خط مبنا (baseline) برای وضعیت مورد انتظار در نظر گرفت که در صورت تغییر وضعیت بتوان ناهنجاری و وجود عوامل زمینه ساز ناهنجاری را کشف نمود.

- نرم افزارهای ضدبدافزار: این نرم افزارهای با بهره گیری از جدیدترین شیوه های تحلیل و شناسایی بدافزار، می توانند عملکرد کدهای مخرب را تشخیص دهند و با انتشار آنها مقابله کنند.

- استفاده از ظرف عسل(Honeypots)

- استفاده از Sandbox : برای اجرای نرم افزارهای مشکوک بهتر است از این تکنولوژی استفاده نمود تا در صورت مخرب بودن آن، به سایر فایل ها و بخش های رایانه منتقل نشود.

- استفاده از مدل های ریاضی: با استفاده از روش ها و مدل سازی ریاضی می توان رفتار یک کرم رایانه ای را تحلیل نموده و با انتشار آن مقابله کرد.

با بهره گیری از این تکنیک ها و ابزارها، می توان ضریب امنیتی اطلاعات سازمان و رایانه ها را در مقابله با بدافزارها افزایش داد.

برای اطلاعات بیشتر میتوانید با شرکت سدیدآفرین در ارتباط باشید.

مراجع

- Damshenas, M., Dehghantanha, A., & Mahmoud, R. (2013). A SURVEY ON MALWARE PROPAGATION, ANALYSIS, AND DETECTION. International Journal of Cyber-Security and Digital Forensics(IJCSDF), 10-29.

- Jenkins, E. R. (2014). The List of Malware Types and their Defenitions. Retrieved from http://www.malwaretruth.com/the-list-of-malware-types/

- kaspersky. (2014). Types of Malware. Retrieved from http://usa.kaspersky.com/internet-security-center/threats/malware-classifications