نحوه کاهش شدت حمله DDoS توزیع شده در هنگام وقوع

مقدمه

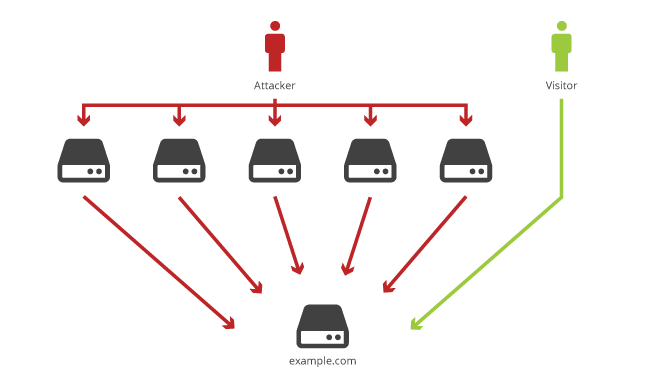

امروزه حملات از کار انداختن خدمات به صورت توزیع شده بسیار فراگیر شده است. این حملات با ارسال بسته ها و درخواست های بیشمار از سوی چندین قربانی و بوسیله نرم افزارهای اتوماتیک، یک سرویس یا سرور را از کار می اندازد. این در حالی است که طبق آمارها این حملات بسیار افزایش یافته و به طور جدی بسیاری از خدمات، سرورها و تامین کنندگان میزبانی وب را تهدید می کند. یکی از این حملات، حمله DDoS است که در این مقاله به راه های کاهش این نوع از حملات سایبری میپردازیم.

بنابر یک تحقیق صورت گرفته توسط شرکت Incapsula در سال 2014، هزینه یک حمله DDoS توزیع شده به یک سازمان یا کسب و کار به طور میانگین برای هر ساعت بالغ بر 40 هزار دلار است و این در حالی است که 49% حملات DDoS بین 6 تا 24 ساعت طول می کشد.

بسیاری از حملات باعث شده اند تا سازمان هایی که قربانی این گونه از حملات هستند، متحمل خسارت های بسیار از جمله از دست دادن مشتریان، خدشه دار شدن برند، هزینه های حقوقی و هدر رفتن وقت کارکنان شود. این خسارات به حدی است که طبق آمار اشاره شده، 53% از سازمان های قربانی این حملات مجبور به جایگزین کردن سخت افزار یا نرم افزار شده اند و در50% از آنها ویروس یا کدمخرب نصب و انتشار یافته است. حتی 43% از آنها اعتبار خود را در مقابل مصرف کنندگان از دست داده اند.

برای مقابله با این حمله ناخوانده بایستی اقدامات تکنیکی و تجهیزات مناسب و موثری را انجام داد، لذا در این مقاله به بیان 10 گام موثر برای کاهش این حملات به صورت بلادرنگ می پردازیم.

1- بررسی و تایید وقوع حمله

ابتدا باید وقوع حمله DDoS تایید شود برای این منظور باید اتفاقات و حوادثی را که ممکن است سرویس را مختل کند مانند قطع برق، تنظیمات نادرست DNS، ملاحظات مسیریابی بالادست و خطاهای انسانی را بررسی کرد و مطمئن شد که این وقایع رخ نداده و واقعا یک حمله منجر به قطع خدمات شده است. برای این منظور داشتن سیستم مانیتورینگ که لحظه به لحظه وضعیت شبکه و تجهیزات را مانیتور و نظارت کند، بسیار ضروری است. بدین منظور مانیتورینگ موارد زیر پیشنهاد می شود:

- تهیه گراف ارتباطی تمامی واسط ها و وضعیت آنها از طریق SNMP یا سایر پروتکل ها

- استفاده از فرمول های استاندارد انحراف از شاخص برای تشخیص حملات DDoS

- نمایش جریان داده و ترافیک برخی آدرس های IP خصوصا پرکاربردها

- طرح ریزی برای تحلیل ظرفیت ترافیک آدرس های IP

- مشاهده عملکرد وضعیت آدرس های IP زیان آور

- مشاهده میزان استفاده پهنای باند مشتریان

- مشاهده جریان های از دست رفته و مانیتورینگ توافقنامه سطح سرویس

2- تماس با تیم کشف سرنخ ها

باید تیمی عملیاتی و کاربردی را که مسئول شناسایی نواحی وقوع حمله و تحت تاثیر قرار دادن خدمات است، دور هم جمع شده و با بررسی های تخصصی، به طور رسمی حمله DDoS تایید شود. باید با تشخیص اینکه چه نواحی از شبکه و چه بخشی از خدمات و سرورها مورد این حمله قرار گرفته اند، از وقوع آن اطمینان حاصل کرد.

3- دسته بندی برنامه های کاربردی

باید در مورد اینکه کدام یک از خدمات و برنامه های کاربردی ارزش بالاتری دارند و این خدمات باید حتما حفظ و در دسترس باشند تصمیم گیری کرد. وقتی که سازمانی مورد حمله DDoS قرار می گیرد، از آنجایی که منابع محدودی در اختیار دارد لذا باید روی آن بخش از خدمات و برنامه ها تمرکز کرد که ارزش بیشتر و اصولا درآمد بالاتری دارد.

4- حمایت از کاربران راه دور

براساس فهرست سفیدی که از کاربران راه دور مورد اعتماد در اختیار سازمان است، باید به آدرس های IP مجاز دسترسی داد تا به خدمات دست یابند. تا جایی که امکان دارد این فهرست را در نقاط دسترسی شبکه و تامین کنندگان خدمات به اشتراک گذاشته و دسترسی آنها، مجاز قلمداد شود. این کاربران نیاز است که حتما و در شرایط اضطراری نیز به خدمات و سرورها دسترسی یابند لذا حفظ دسترسی آنها مهم است.

5- طبقه بندی کردن حمله

باید مشخص شود که چه نوعی از حمله از کارانداختن سرویس اتفاق افتاده است: آیا از نوع حجمی (حجم انبوهی از بسته ها) است؟ آیا سرویس را کند و ضعیف کرده است؟ تامین کننده خدمات با داشتن ابزارهای مناسب مانیتورینگ می تواند مشخص کند که این حمله از چه نوعی است و مسئولین امنیتی و راهبری شبکه راه مقابله و گذر از آن را برگزینند.

6- ارزیابی آدرس های IP مبدا برای کاهش حمله

در حملات پیشرفته، تامین کننده خدمات نمی توانند آنها را کاهش دهند، فقط می توانند تعدادی از آدرس های IP مبدا حمله را مشخص کنند. با این حال بستن و مسدود کردن تعداد کمی از آدرس های IP شناسایی شده توسط فایروال می تواند به کاهش شدت حمله کمک کند. این نکته مهم است که مسدود کردن حملات بزرگ و تعداد بیشتری از آدرس های IP نیازمند اقدامات گسترده تر در سطح جهانی است.

7- کاهش حملات لایه برنامه کاربردی

حملات از کارانداختن سرویس در لایه برنامه کاربردی بسیار گسترده شده است به طوریکه در سال 2013، 20% از حملات DDoS به این حملات اختصاص یافته است و برای مقابله با آن باید علاوه بر داشتن ابزارهای فایروالی، در داخل برنامه کاربردی نیز راه حل های امنیتی و مقابله ای در نظر گرفت. باید ترافیک مخرب و اینکه چه ابزار حمله شناخته شده ای آن را تولید و ایجاد کرده است، تشخیص داده شود. حملات لایه برنامه کاربردی می تواند به صورت مورد به مورد تشخیص و با اقدام متقابل کاهش یابد. بدین منظور باید از راه حل های موجود که قبلا توسط سازمان درنظر گرفته شده است، استفاده گردد.

8- افزایش قدرت در محیط امنیتی

به منظور مقابله با حملات نامتقارن DDoS در لایه 7، باید با قدرت بیشتری با آن روبرو شد. تمرکز بر لایه های دفاعی در سطح برنامه کاربردی بسیار موثر است. از جمله لایه های دفاعی می توان به موارد زیر اشاره کرد:

- دیوارهای ورودی: دیوار ورودی (login wall) صفحاتی هستند که قبل از دسترسی به منابع و سایر صفحات سایت از کاربر خواسته می شود در سایت وارد یا ثبت نام کند. استفاده از مکانیزم های ورود و احراز هویت چند عاملی و مسدود کردن IPها پس از چندبار تلاش ناموفق نیز در این راه موثر است.

- تشخیص عامل انسانی: CAPTCHA یا سوالات تشخیصی که هوش انسانی را هدف قرار می دهد، از روش هایی است که می تواند باعث شود سیستم بین کاربر انسانی یا روبات تمایز قائل شود.

- تشخیص اجرای مرورگر واقعی: به منظور کاهش حملات DoS باید از عاملی استفاده کرد تا بتواند تشخیص داد که واقعا فردی در حال اجرای یک درخواست وب است نه اینکه یک نرم افزار اتوماتیک درحال انجام درخواست. چراکه در حمله DDoS HTTP flood، تعدادی زیادی درخواست بازدید وب به سرور ارسال می شود و سرور در پردازش و پاسخ به آنها دچار مشکل می شود لذا باید روشی را برگزید که تعداد قابل قبولی از درخواست ها در زمان برقراری یک نشست (به عنوان مثال 100 درخواست در ثانیه) توسط سرور پذیرفته شود.

9- آخرین راه حل، محدود کردن منابع

اگر مراحل قبلی با شکست مواجه شد، به سادگی می توان منابع را محدود و کنترل کرد بدین منظور کاهش پهنای باند و محدود کردن اتصال، آخرین راه حل برای محافظت و مقابله با DDoS است. البته این عمل باعث می شود که هر دو ترافیک خوب و بد از دست برود. حتی ممکن است در برخی مواقع برنامه کاربردی و سایر سرویس ها، غیرفعال شود. این کار باعث می شود که منابع سخت افزاری و نرم افزاری و بانک اطلاعاتی و برنامه کاربردی وب از تخریب مستقیم در امان بمانند.

10- مدیریت روابط عمومی

در صورتیکه حمله صورت گرفته، آشکار و همگانی شد، باید بیانیه ای برای آن تهیه کرد و کارکنان داخلی را از آن مطلع نمود. اگر سیاست های سازمانی به مسئولین اجازه می دهند، باید صریح و صادق بود و اینکه سازمان مورد حمله واقع شده است، توسط سازمان پذیرفته شود. به منظور تقویت وضعیت فعلی و مقابله با حملات آتی، باید چالش های تکنیکی و فنی را که موجب شده سازمان نتواند در مقابل حمله DDoS بایستد، به اطلاع مسئولین رسانده شود و بودجه، تجهیزات و نیروی انسانی مورد نیاز تامین گردد.

نتیجه

به منظور مقابله با حملات DDoS باید زیرساخت های مناسبی را برای آن تدارک دید. اولین گام برای مقابله، تشخیص درست و به موقع آن است. در این راه استفاده از سیستم های نظارتی و مانیتورینگ (Monitoring) و تشخیص حمله بسیار کارآمد است. دومین گام، برخورد و مقابله با حمله است که استفاده از راه حل های مسدودسازی، فایروال و جلوگیری از نفوذ بسیار موثر است. داشتن لینک های موازی و جایگزین، دسترسی به روترها و زیرساخت ها، حفظ و فعال سازی سامانه های پشتیبان و طرح مقابله با خرابی و بازیابی نیز باید در اختیار باشد. سامانه های UTM و به صورت پیشرفته تر سامانه SIEM که هوشمندی را در مقابله با تهدیدات به همراه دارد، می تواند کمک شایانی نماید.

مراجع

- 10 STEPS to Mitigate a DDoS Attack in Real Time. (2014). Retrieved from www.f5.com/security

- Manzer, J. (2012). Monitoring Netflow data from Cisco environment. Retrieved from ZABBIX FEATURE REQUESTS: https://support.zabbix.com/browse/ZBXNEXT-37

- Matthews, T. (2014). Incapsual Survey : What DDoS attack really cost business. Incapsula, Inc.

- Preventing an HTTP request flood. (2014). Retrieved from FortiWeb 5.0.0 Administration Guide: http://docs-legacy.fortinet.com/fweb/admin_hlp/5-0-0/index.html #page/FortiWeb_Help/preventing_http_request_floods.html